PHẦN 5,

Đây là phần nhạy cảm nhất, đi vào câu hỏi trọng tâm:

Nếu Lukashev khai, những bí mật nào của GRU Unit 26165 có thể bị phơi bày – và điều đó sẽ làm rung chuyển nước Nga, nước Mỹ, và toàn bộ trật tự an ninh mạng thế giới như thế nào?

“Nếu Lukashev khai: Những bí mật nào của GRU có thể lộ ra?”**

Trong thế giới mật của chiến tranh mạng, bắt được một sĩ quan GRU chủ chốt giống như bắt được kho mã nguồn của cả một đơn vị tác chiến.

Không phải vì họ mang theo máy tính, mà vì họ mang theo:

- quy trình nội bộ,

- mối quan hệ chỉ huy,

- bí mật vận hành tác chiến,

- dấu vết của những chiến dịch chưa bao giờ bị phát hiện,

- và đôi khi là những gói dữ liệu sống về can thiệp chính trị quốc tế.

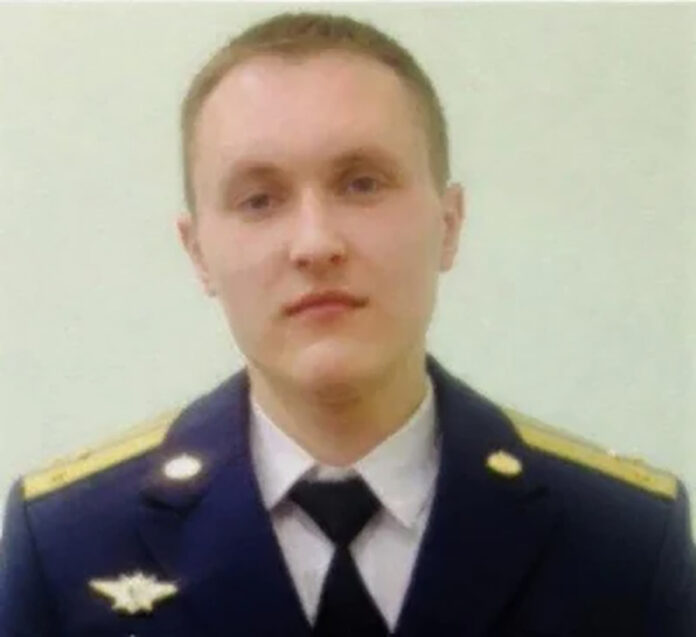

Nếu nghi phạm bị bắt ở Phuket thực sự là Aleksey Viktorovich Lukashev, thuộc Unit 26165 – Fancy Bear / APT28, thì câu hỏi lớn nhất của cộng đồng tình báo thế giới là:

Ông ta sẽ nói gì?

Và điều gì sẽ xảy ra nếu ông ta buộc phải khai?

Dưới đây là 7 nhóm bí mật có thể làm thay đổi cục diện an ninh toàn cầu.

I. Mật danh, cơ cấu, và “dãy chỉ huy” của GRU 26165

Đơn vị 26165 của GRU không phải nhóm tin tặc rời rạc; nó là một bộ máy quân sự có tổ chức, cấu trúc nhiều tầng, được mô tả như:

“Một căn cứ lập trình – do thám – phân tích – triển khai”

hoạt động từ trung tâm Moscow.

Những gì Lukashev có thể tiết lộ:

1. Họ tên thật của các sĩ quan chưa bị lộ

Dozens sĩ quan GRU vẫn hoạt động dưới bí danh.

Chỉ 12 người từng bị Mỹ truy tố (2018).

Lukashev biết:

- ai là chỉ huy trực tiếp,

- ai phụ trách mã độc,

- ai ra lệnh cho chiến dịch bầu cử Mỹ 2016,

- ai làm việc cho Unit 74455 (đơn vị phối hợp tuyên truyền).

2. Sơ đồ phòng/bộ phận của 26165

Bao gồm:

- nhóm malware,

- nhóm đánh cắp danh tính,

- nhóm đăng ký domain giả,

- nhóm spear-phishing,

- nhóm crypto – rửa tiền,

- nhóm tác chiến kỹ thuật số (close-access).

Mỹ có thể “đốt cháy” cả một nửa mạng lưới của Nga chỉ cần biết sơ đồ thật.

3. Các nhà thầu tư nhân phục vụ GRU

Nga thường sử dụng:

- công ty vỏ bọc ở Moscow,

- nhóm hacker thuê theo từng chiến dịch.

Nếu lộ tên các công ty này, phương Tây có thể phong tỏa tài chính toàn diện.

II. “Backdoor của backdoor” – công cụ tấn công chưa từng bị phát hiện

Unit 26165 sở hữu những bộ công cụ được mô tả là “bậc thầy của lẩn trốn” trong 10 năm qua.

Nếu Lukashev khai, Mỹ có thể biết:

1. Các zero-day chưa bị tiết lộ

Những lỗ hổng 0-day mà GRU đang giữ trong:

- Windows kernel

- Android Baseband

- Cisco/Juniper routers

- VPN tập đoàn

- Microsoft Exchange

- VMware ESXi

Một số zero-day có thể đang được dùng trong chiến tranh Ukraine ngay lúc này.

2. Hạ tầng C2 bí mật

Các máy chủ chỉ huy – điều khiển (Command & Control) là huyết mạch của một chiến dịch.

Lukashev có thể tiết lộ:

- địa chỉ máy chủ thật,

- máy chủ relay ở Trung Đông,

- hệ thống proxy chạy tại châu Phi,

- server “đặt nhờ” công ty công nghệ châu Âu.

Phát hiện C2 giống như nắm dây thừng – chỉ cần kéo là cả mạng lưới rơi xuống.

3. Bộ công cụ độc quyền “X-Agent / Sofacy / Sednit” phiên bản mới

FBI từng thu mẫu cũ, nhưng Nga luôn cập nhật.

Nếu Mỹ lấy được mẫu trong máy của Lukashev hoặc từ lời khai:

- toàn bộ chiến dịch gián điệp tinh vi nhất Nga sẽ bị phá.

III. Bí mật về chiến dịch can thiệp bầu cử Mỹ 2016

Đây là điểm Washington quan tâm nhất – và điểm Moscow sợ nhất.

Những câu hỏi mà Mỹ chưa bao giờ có được từ bất kỳ nhân chứng GRU nào:

1. Ai ra lệnh tấn công DNC & Clinton?

Mueller cáo buộc các sĩ quan GRU, nhưng:

- không có bằng chứng trực tiếp rằng Putin ký lệnh.

- chưa ai khai: mệnh lệnh đi từ FSB hay thẳng từ Kremlin?

Lukashev có thể xác nhận:

- tên chỉ huy chiến dịch,

- kênh truyền lệnh,

- liệu nhóm có nhận chỉ đạo từ “chính trị gia hoặc nhân vật ngoài GRU”.

2. GRU có phối hợp với tổ chức hoặc cá nhân tại Mỹ không?

Mueller nói “không đủ bằng chứng”.

Nhưng điều này chỉ vì không ai của GRU chịu khai.

Nếu Lukashev khai:

- có ai ở Mỹ bị nhắm mục tiêu đặc biệt?

- GRU có liên lạc với các thực thể chính trị hoặc “tổ chức trung gian”?

- ai đã cung cấp dữ liệu phân tích cử tri cho họ?

3. Có chiến dịch can thiệp 2018–2020–2024 không?

Cần nhớ: Unit 26165 không dừng lại năm 2016.

Mỹ nghi họ đã:

- nhắm vào các think tank 2018,

- thử xâm nhập hệ thống bầu cử bang Florida/Alaska,

- tấn công SolarWinds,

- tiếp tục ăn cắp email của nghị sĩ Mỹ.

Nếu Lukashev xác nhận timeline này → có thể mở hồ sơ truy tố cấp cao hơn.

IV. Chiến tranh Ukraine: vai trò thật của Unit 26165 trong các cuộc pháo kích và oanh kích

Đây là phần mới nhất và quan trọng nhất hậu 2022.

Theo hồ sơ giải mật của Anh (2025), Unit 26165 kết hợp:

- GRU 74455 (tác chiến tâm lý),

- Lực lượng Tên lửa Nga,

- Bộ Tổng tham mưu,

để:

- xâm nhập hệ thống hậu cần, giao thông Ukraine,

- lấy định vị GPS qua camera giao thông, UAV,

- chuyển dữ liệu mục tiêu cho tên lửa Kh-101 / Iskander.

Nếu Lukashev khai:

- danh sách mục tiêu dân sự bị cố tình nhắm đến,

- phương pháp “mapping” mục tiêu,

- sự phối hợp giữa do thám mạng – pháo kích vật lý,

- tội ác chiến tranh liên quan đến Mariupol, Odesa, Kyiv.

Điều này có thể là bằng chứng trực tiếp để truy tố Nga về tội ác chiến tranh kỹ thuật số – lần đầu tiên trong lịch sử.

V. Quan hệ GRU – GUR – SolarWinds – DarkSide: các bí mật “liên ngành”

Một trong những câu hỏi mà cộng đồng an ninh muốn biết:

Unit 26165 có tham gia các chiến dịch ransomware quốc tế không?

Lukashev có thể tiết lộ:

- liệu GRU có dùng ransomware như công cụ chiến tranh nước đôi,

- họ có quan hệ với nhóm DarkSide/Conti/BlackMatter,

- có dùng tội phạm mạng để rửa tiền cho chiến tranh hay không.

Đây là phần cực kỳ nhạy cảm – vì nó có thể mở đường:

- truy tố các quan chức Nga về tội tài trợ khủng bố mạng,

- phong tỏa tài sản mới,

- cô lập kỹ thuật số Nga trên quy mô chưa từng có.

VI. Các chiến dịch chưa từng bị phát hiện

Điều nguy hiểm nhất không phải cái đã biết – mà là cái chưa biết.

Nếu Lukashev tiết lộ:

- chiến dịch nhắm vào các chính phủ Nam Á,

- tấn công cơ sở hạ tầng viễn thông Trung Đông,

- hoạt động ở Nam Mỹ, châu Phi, Đông Nam Á,

- các vụ hack “không để lại dấu vết”,

- hoặc chiến dịch đang được lên kế hoạch.

Mỹ và EU sẽ ngay lập tức:

- vá lỗ hổng,

- chặn máy chủ,

- điều tra mạng lưới liên quan,

- áp đặt trừng phạt mới.

GRU mất 10 năm tài nguyên chỉ trong vài tháng.

VII. GRU sợ điều gì nhất nếu Lukashev bị dẫn độ?

1. Lộ cấu trúc chỉ huy từ Kremlin → GRU → Unit 26165

Điều này có thể truy ngược trách nhiệm đến tận Putin.

2. Lộ chiến dịch mạng đang hoạt động

Gây thiệt hại ngay lập tức.

3. Lộ zero-day hoặc backdoor chưa từng bị phát hiện

Mất vô số nguồn lực kỹ thuật.

4. Lộ mối quan hệ giữa tin tặc nhà nước và tội phạm mạng tư nhân

Cho phép Mỹ trừng phạt sâu hơn.

5. Lộ các tội ác chiến tranh kỹ thuật số tại Ukraine

Mở đường cho một phiên tòa quốc tế (ICC) về cyber war crimes.

VIII. Nhưng liệu Lukashev có khai thật không?

Đây là câu hỏi không ai có thể trả lời chắc chắn, nhưng có ba khả năng:

1. Ông ta im lặng hoàn toàn

GRU có truyền thống:

- không thỏa thuận,

- không nhận tội,

- không phản bội đồng đội.

Nhưng điều này thay đổi nếu:

- đối mặt án tù 20–30 năm ở Mỹ,

- không có hy vọng trở về Nga,

- hoặc thấy Nga coi mình là “tài sản đã hết giá trị”.

2. Khai một phần để đổi nhẹ án

Nếu Mỹ chứng minh tội rửa tiền/đánh cắp danh tính,

Lukashev có thể chọn “thỏa thuận nhận tội”.

3. Khai toàn bộ để đổi lấy an ninh cá nhân suốt đời

Giống các nhân chứng cấp cao của mafia hoặc tình báo nước ngoài, Mỹ có:

- Witness Security Program (WITSEC)

→ bảo vệ nhân chứng trọn đời, đổi danh tính mới.

Nếu Lukashev biết rằng trở về Nga = chắc chắn chết,

ông ta có thể chọn sống – đổi lấy cả một kho bí mật GRU.

IX. Kết luận: Vì sao vụ Phuket có thể làm thay đổi an ninh mạng thế giới?

Nếu người bị bắt đúng là Lukashev, thì:

Lần đầu tiên trong lịch sử, Mỹ có thể khai thác trực tiếp một sĩ quan GRU cấp thực chiến, người hiểu rõ cách Nga tấn công bầu cử Mỹ, tấn công châu Âu, tấn công Ukraine, và vận hành toàn bộ bộ máy chiến tranh mạng.

Điều này sẽ dẫn tới:

- tái định hình chiến tranh mạng toàn cầu,

- phá vỡ khả năng tấn công của Nga trong nhiều năm,

- đẩy mạnh chiến lược phòng thủ của phương Tây,

- và có thể ảnh hưởng đến cuộc bầu cử Mỹ 2026 và 2028.

Phuket không còn là thiên đường du lịch.

Nó là điểm khởi đầu cho một cuộc tái cấu trúc toàn bộ cán cân quyền lực mạng thế giới.